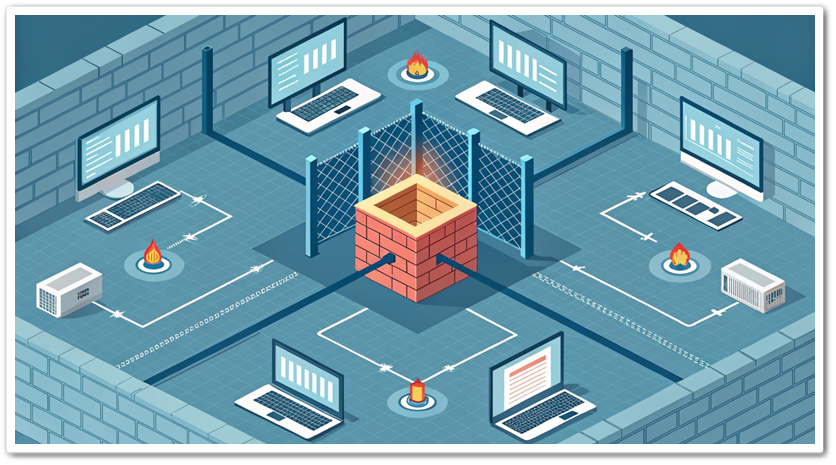

I internetmiljöer är en av de mest effektiva metoderna för att stärka nätverkssäkerheten att implementera en DMZ (Demilitarized Zone). DMZ fungerar som en mellanzon mellan ett internt nätverk (privat nätverk) och det externa internet. Syftet är att tillhandahålla en säker plats för servrar som måste vara tillgängliga från internet, samtidigt som det interna nätverket skyddas. Konceptet liknar den militära betydelsen av en demilitariserad zon, där DMZ fungerar som en buffert mellan två säkerhetsnivåer.

DMZ:s Roll och Betydelse

Den primära funktionen för en DMZ är att skydda det interna nätverket samtidigt som det möjliggör säkra tjänster via internet. Eftersom det är mycket riskabelt att låta externa användare ansluta direkt till ett företags interna nätverk, skapas en separat säkerhetszon för att förbättra säkerheten.

DMZ är vanligtvis värd för servrar som tillhandahåller tjänster som behöver vara tillgängliga för externa användare. Dessa servrar inkluderar:

-

Webbservrar (Web Server): Tillhandahåller webbplatser och applikationer.

-

E-postservrar (Mail Server): Hanterar inkommande och utgående e-posttrafik.

-

FTP-servrar (File Transfer Protocol Server): Används för att dela och överföra filer.

-

DNS-servrar (Domain Name System Server): Översätter domännamn till IP-adresser.

-

VPN-gateways (VPN Gateway): Tillåter fjärranvändare att ansluta säkert till det interna nätverket.

Genom att placera dessa tjänster i en DMZ kan externa användare få tillgång till dem utan att ha direkt kontakt med det interna nätverket. Om en cyberattack inträffar, begränsas skadan till DMZ, vilket skyddar företagets interna resurser.

DMZ:s Nätverksarkitektur

DMZ byggs vanligtvis med hjälp av brandväggar och kan implementeras enligt följande arkitekturer:

Dubbel Brandvägg (Två Brandväggar)

-

Den första brandväggen (extern brandvägg) styr trafiken mellan internet och DMZ.

-

Den andra brandväggen (intern brandvägg) skyddar det interna nätverket från DMZ.

-

Externa användare kan nå servrar i DMZ, men de kan inte ansluta direkt till det interna nätverket.

-

Denna metod är mycket säker och används ofta i företagsmiljöer.

Enkel Brandvägg (En Brandvägg)

-

En enda brandvägg används för att skapa en separat zon för DMZ.

-

Brandväggen har tre gränssnitt: ett för det interna nätverket, ett för DMZ och ett för internet.

-

Regler konfigureras för att tillåta trafik till DMZ men begränsa åtkomsten till det interna nätverket.

-

Denna metod är kostnadseffektiv men anses vara mindre säker jämfört med en dubbel brandvägg.

DMZ:s Säkerhetsfunktioner: IDS och IPS

För att upptäcka och förhindra intrång används Intrusion Detection System (IDS) och Intrusion Prevention System (IPS) i DMZ.

-

Nätverksbaserad IDS (NIDS): Övervakar nätverkstrafiken i DMZ för att identifiera onormala mönster.

-

Värdbaserad IDS (HIDS): Installeras på individuella servrar i DMZ för att upptäcka säkerhetshot.

-

IPS (Intrusion Prevention System): Fungerar som en vidareutveckling av IDS och kan automatiskt blockera identifierade hot.

IDS och IPS är avgörande för att identifiera attacker i realtid och begränsa potentiella skador på nätverket.

DMZ:s Brandväggskonfiguration och Åtkomstkontroll

Brandväggen i en DMZ konfigureras enligt följande regler:

-

Extern trafik till DMZ

-

Tillåten: HTTP (80), HTTPS (443), e-posttjänster (SMTP, POP3, IMAP), DNS-frågor.

-

Blockerad: SSH, fjärrskrivbord (RDP) och andra administrationsportar (undantag kan göras vid behov).

-

-

Trafik från DMZ till det interna nätverket

-

Generellt förbjudet, endast specifika protokoll får tillåtas (t.ex. databasanslutningar vid behov).

-

Minsta nödvändiga åtkomstprincip tillämpas.

-

-

Trafik från DMZ till Internet

-

Vanligtvis tillåtet, men logganalys och övervakning krävs.

-

Åtkomst till skadliga webbplatser och osäkra destinationer kan begränsas.

-

Fördelar med DMZ

Genom att använda en DMZ får man flera säkerhets- och driftsfördelar:

-

Skydd av det interna nätverket: Servrar som behöver vara tillgängliga externt placeras i DMZ, vilket skyddar interna resurser.

-

Minskade säkerhetshot: Kombinationen av brandväggar, IDS och IPS minskar risken för externa attacker.

-

Säker drift av tjänster: DMZ gör det möjligt att erbjuda externa tjänster utan att äventyra den interna säkerheten.

-

Flexibla säkerhetspolicyer: Separering mellan externa och interna resurser möjliggör skräddarsydda säkerhetsstrategier.

Användningsområden för DMZ

DMZ i Företagsnätverk

De flesta företag använder DMZ för att skydda sina interna nätverk medan de tillhandahåller tjänster som webbhotell, e-post och fjärråtkomst för anställda och kunder.

DMZ i Molntjänster

Molnplattformar som AWS, Azure och Google Cloud Platform använder DMZ-konceptet genom att skapa virtuella nätverk och säkerhetsgrupper för att kontrollera trafiken.

DMZ i Offentliga Institutioner och Finansiella System

Banker och myndigheter implementerar strikta säkerhetsregler för sina DMZ för att hantera internetbanktjänster, kundportaler och andra känsliga tjänster.

Slutsats

DMZ är en kritisk komponent för att säkerställa en säker nätverksarkitektur. Genom att implementera IDS, IPS och brandväggar kan organisationer skydda sina interna system samtidigt som de erbjuder säkra tjänster via internet. Det är avgörande för företag och myndigheter att använda DMZ-strategier för att minimera säkerhetsrisker och möjliggöra en stabil och skyddad IT-miljö.

2 thoughts on “DMZ (Demilitarized Zone): En Nyckelkomponent för en Säker Nätverksmiljö”